Мазмұны

Kali Linux көптеген нәрселер үшін қолданыла алады, бірақ WPA және WPA2 сияқты желілерге ену немесе «бұзу» қабілетімен танымал болуы мүмкін. WPA-ны бұзуды талап ететін жүздеген Windows қосымшалары бар; оны қолданба! Бұл қарапайым алаяқтық, оны кәсіби хакерлер жаңадан келген немесе болашақ хакерлерді бұзу үшін пайдаланады. Сіздің желіге хакерлердің кіруінің бір ғана әдісі бар, ол Linux ОС, монитор режиміндегі сымсыз карта және aircrack-ng немесе сол сияқты. Сондай-ақ, осы утилиталармен бірге Wi-Fi-дің бұзылуы жаңадан бастаушылар үшін емес екенін ескеріңіз. WPA аутентификациясы қалай жұмыс істейтіндігі және Kali Linux пен оның құралдарымен таныс болу туралы негізгі білім қажет, сондықтан сіздің желіге кіретін хакер жаңадан бастаушы болмауы мүмкін!

Басу үшін

Kali Linux бастаңыз және кіріңіз, жақсырақ root ретінде.

Kali Linux бастаңыз және кіріңіз, жақсырақ root ретінде. Инъекцияға үйлесімді сымсыз адаптерді қосыңыз (егер сіздің компьютеріңіздегі карта оны қолдамаса).

Инъекцияға үйлесімді сымсыз адаптерді қосыңыз (егер сіздің компьютеріңіздегі карта оны қолдамаса). Барлық сымсыз желілерді өшіріңіз. Терминал ашып, теріңіз airmon-ng. Бұл монитор режимін қолдайтын барлық сымсыз карталардың тізімін береді.

Барлық сымсыз желілерді өшіріңіз. Терминал ашып, теріңіз airmon-ng. Бұл монитор режимін қолдайтын барлық сымсыз карталардың тізімін береді. - Егер карталар көрсетілмесе, картаны ажыратып, қайта қосыңыз және оның монитор режимін қолдайтынын тексеріңіз. Картаның монитор режимін қолдайтынын басқа терминалға ifconfig теру арқылы тексеруге болады - егер карта ifconfig тізімінде болса, airmon-ng тізімінде болмаса, карта оны қолдамайды.

«Airmon-ng start» деп теріңіз, содан кейін сымсыз картаның интерфейсі. Мысалы, егер сіздің картаңыз wlan0 деп аталса, сіз мынаны тересіз: airmon-ng start wlan0.

«Airmon-ng start» деп теріңіз, содан кейін сымсыз картаның интерфейсі. Мысалы, егер сіздің картаңыз wlan0 деп аталса, сіз мынаны тересіз: airmon-ng start wlan0. - «(Монитор режимі қосылған)» хабарламасы картаның монитор режиміне сәтті енгізілгенін білдіреді. Mon0 жаңа монитор интерфейсінің атауын жазыңыз.

Түрі airodump-ng содан кейін жаңа монитор интерфейсінің атауы. Монитордың интерфейсі болуы мүмкін мон0.

Түрі airodump-ng содан кейін жаңа монитор интерфейсінің атауы. Монитордың интерфейсі болуы мүмкін мон0.  Airodump нәтижелерін қараңыз. Енді ол сіздің аймағыңыздағы барлық сымсыз желілердің тізімін және олар туралы көптеген пайдалы ақпараттарды көрсетеді. Жеке желіні немесе ену сынағын өткізуге рұқсат алған желіні табыңыз. Өзіңіздің желіңізді үнемі қоныстанған тізімнен тапқаннан кейін, түймесін басыңыз Ctrl+C. процесті тоқтату үшін. Мақсатты желінің арнасын жазыңыз.

Airodump нәтижелерін қараңыз. Енді ол сіздің аймағыңыздағы барлық сымсыз желілердің тізімін және олар туралы көптеген пайдалы ақпараттарды көрсетеді. Жеке желіні немесе ену сынағын өткізуге рұқсат алған желіні табыңыз. Өзіңіздің желіңізді үнемі қоныстанған тізімнен тапқаннан кейін, түймесін басыңыз Ctrl+C. процесті тоқтату үшін. Мақсатты желінің арнасын жазыңыз.  Мақсатты желінің BSSID көшірмесін жасаңыз. Енді мына пәрменді теріңіз: airodump-ng -c [арна] - bssid [bssid] -w / root / Desktop / [монитор интерфейсі]

Мақсатты желінің BSSID көшірмесін жасаңыз. Енді мына пәрменді теріңіз: airodump-ng -c [арна] - bssid [bssid] -w / root / Desktop / [монитор интерфейсі]- [Арнаны] мақсатты желінің арнасымен ауыстырыңыз. BSSID желісін [bssid] орналасқан жерге қойыңыз және [монитор интерфейсін] монитор интерфейсінің атауымен ауыстырыңыз, (mon0).

- Толық команда келесідей болуы керек: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Күте тұрыңыз. Енді Airodump тек мақсатты желіні тексеруі керек, сонда біз ол туралы нақты ақпарат таба аламыз. Біз шынымен де істеп жатқанымыз - құрылғының желіге қосылуын күтіп, маршрутизаторды парольді бұзу үшін төрт жақты қол беруді жіберуге мәжбүр етеді.

Күте тұрыңыз. Енді Airodump тек мақсатты желіні тексеруі керек, сонда біз ол туралы нақты ақпарат таба аламыз. Біз шынымен де істеп жатқанымыз - құрылғының желіге қосылуын күтіп, маршрутизаторды парольді бұзу үшін төрт жақты қол беруді жіберуге мәжбүр етеді. - Төрт файл жұмыс үстелінде пайда болады; Бұл жерде қол алысу түсірілгеннен кейін сақталады, сондықтан оларды жоймаңыз! Бірақ біз шынымен де құрылғының қосылуын күтпейтін боламыз. Жоқ, бұл шыдамсыз хакерлердің істейтін әрекеті емес.

- Біз процесті жылдамдату үшін aireplay-ng деп аталатын аэрократтар жиынтығымен бірге келетін тағы бір керемет құралды қолданамыз. Құрылғының қосылуын күткеннен гөрі, хакерлер бұл құралды құрылғыға деутентификация (деут) пакеттерін жіберіп, оны маршрутизаторға жаңа қосылыс деп ойлау арқылы қайта қосылуға мәжбүр ету үшін осы құралды қолданады. Әрине, бұл құралдың жұмыс істеуі үшін алдымен желіге басқа біреуді қосу керек, сондықтан airodump-ng қарап, клиенттің келуін күтіңіз. Бұл алғашқы көрінгенге дейін ұзақ уақытты немесе бір сәтті алуы мүмкін. Егер ұзақ күткеннен кейін ешкім көрінбесе, онда желі қазір жұмыс істемеуі мүмкін немесе сіз желіден тым алшақсыз.

Airodump-ng іске қосып, екінші терминалды ашыңыз. Осы терминалда келесі пәрменді теріңіз: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0.

Airodump-ng іске қосып, екінші терминалды ашыңыз. Осы терминалда келесі пәрменді теріңіз: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0. - –0 - бұл өлім режиміне арналған жарлық, ал 2 - жіберілетін өлім пакеттерінің саны.

- -a - кіру нүктесінің (маршрутизатордың) bssid-ті көрсетеді; [router bssid] мақсатты BSSID желісіне ауыстырыңыз, мысалы 00: 14: BF: E0: E8: D5.

- -c BSSID клиенттерін көрсетеді. [Client bssid] -ті қосылған клиенттің BSSID-мен ауыстырыңыз; бұл «СТАНЦИЯ» -да көрсетілген.

- Әрине, mon0 тек осы дисплейдің интерфейсін білдіреді; егер сіздікі басқаша болса, оны өзгертіңіз.

- Толық тапсырма келесідей: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Түймесін басыңыз ↵ енгізіңіз. Сіз aireplay-ng пакеттерді қалай жеткізетінін көресіз, және бірнеше минуттан кейін airodump-ng терезесінде осы хабарламаны көруіңіз керек! Бұл дегеніміз, қол алысу тіркелген және пароль хакердің қолында, сол немесе басқа формада.

Түймесін басыңыз ↵ енгізіңіз. Сіз aireplay-ng пакеттерді қалай жеткізетінін көресіз, және бірнеше минуттан кейін airodump-ng терезесінде осы хабарламаны көруіңіз керек! Бұл дегеніміз, қол алысу тіркелген және пароль хакердің қолында, сол немесе басқа формада. - Сіз aireplay-ng терезесін жауып, нұқуға болады Ctrl+C. airodump-ng терминалында желіні бақылауды тоқтату үшін, бірақ кейінірек кейбір ақпарат қажет болған жағдайда мұны жасамаңыз.

- Осы сәттен бастап процесс сіздің компьютеріңіз бен жұмыс үстеліндегі төрт файл арасында толығымен жүреді. Оның ішінде .cap әсіресе маңызды.

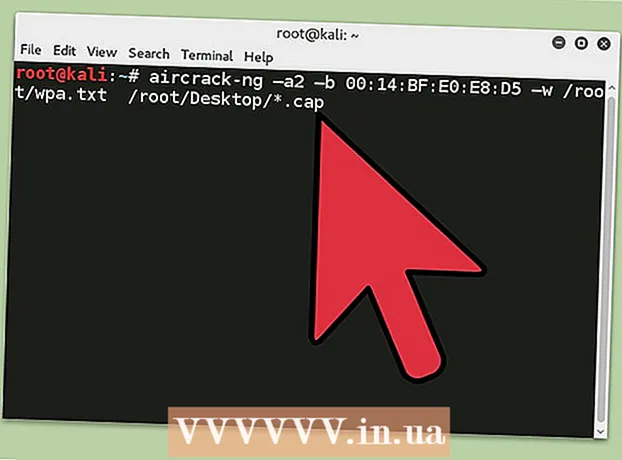

Жаңа терминал ашыңыз. Пәрменді теріңіз: aircrack-ng -a2 -b [маршрутизатор bssid] -w [сөз тізіміне жол] /root/Desktop/*.cap

Жаңа терминал ашыңыз. Пәрменді теріңіз: aircrack-ng -a2 -b [маршрутизатор bssid] -w [сөз тізіміне жол] /root/Desktop/*.cap- -а қол беруді бұзу үшін аэрокрек әдісі қолданылады, әдіс 2 = WPA.

- -b BSSID мағынасын білдіреді; 00: 14: BF: E0: E8: D5 сияқты [router bssid] мақсатты маршрутизатордың BSSID-мен ауыстырыңыз.

- -с сөздік мағынасын білдіреді; [жол тізіміне жолды] жүктеген сөздер тізіміне ауыстырыңыз. Мысалы, сізде түбірлік қалтада «wpa.txt» бар. Осылайша «/ root / Desktop / *».

- .cap - пароль арқылы .cap файлына жол; жұлдызша ( *) Linux-та қойылмалы таңба болып табылады және жұмыс үстелінде басқа .cap файлдары жоқ деп есептесеңіз, ол сол күйінде жұмыс істеуі керек.

- Толық тапсырма келесідей: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Құпия сөзді бұзу процесі басталғанша aircrack-ng күтіңіз. Дегенмен, ол құпия сөз сіз таңдаған сөздікте болған жағдайда ғана бұзылады. Кейде бұлай болмайды. Егер солай болса, онда сіз иесін оның желісі «өтпейтін» болуымен құттықтай аласыз, әрине, хакерлер қолдануы немесе құруы мүмкін барлық сөздер тізімін қолданғаннан кейін ғана!

Ескертулер

- Біреудің Wi-Fi желісіне рұқсатсыз кіру көптеген елдерде заңсыз әрекет немесе қылмыс болып саналады. Бұл оқулық ену сынағын өткізуге (желіні қауіпсіз ету үшін хакерлік шабуылға) және өзіңіздің тестілеу желіңіз бен маршрутизаторды пайдалануға арналған.

Қажеттіліктер

- Kali Linux-ті сәтті орнату (сіз бұған дейін жасаған боларсыз).

- Инъекция / монитор режиміне сәйкес келетін сымсыз адаптер

- Қол алысу құпия сөзі жасалғаннан кейін оны «бұзуға» арналған глоссарий